В настоящее время взаимосвязь между различными системами через Интернет стала невероятно значимой. Однако несанкционированное доступ к передаваемой информации может привести к серьезным последствиям. Для защиты данных разработаны эффективные методы обеспечения безопасности, включая использование цифровых подписей и шифрования.

Целостность информации и обеспечение ее конфиденциальности обеспечивается с помощью шифрования, при котором данные преобразуются таким образом, чтобы доступ к ним был возможен только с использованием специальных ключей. Для защиты от изменения данных во время передачи используются цифровые подписи, обеспечивающие подлинность и авторство информации.

Системы обеспечения безопасности в телекоммуникационных технологиях также включают различные технические средства, такие как программы шифрования и дайджесты. Эти методы позволяют защитить данные от несанкционированного доступа и обеспечивают их целостность.

Обзор современных технологий обеспечения безопасности в телекоммуникациях

В современном мире безопасность в телекоммуникациях играет ключевую роль, особенно с учетом роста числа угроз и уязвимостей. Для обеспечения защиты данных и коммуникаций используются различные технологии и методы.

Шифрование данных

Одним из основных методов обеспечения безопасности в телекоммуникациях является шифрование данных. Шифрование позволяет защитить передаваемую информацию от несанкционированного доступа, так как данные преобразуются в нечитаемый вид для посторонних лиц. Существует множество алгоритмов шифрования, обеспечивающих конфиденциальность сообщений.

Среди распространенных методов шифрования можно выделить асимметричное и симметричное шифрование, а также использование общих ключей для защиты данных. Такие технологии, как RSA и AES, обеспечивают высокий уровень безопасности в передаче данных.

Механизмы аутентификации и контроля доступа

Для обеспечения безопасности в телекоммуникациях также применяются методы аутентификации и контроля доступа к данным. Это позволяет удостоверить личность пользователя и ограничить доступ к конфиденциальной информации только авторизованным лицам. Механизмы аутентификации могут включать в себя использование паролей, биометрических данных или токенов доступа.

Контроль доступа позволяет определить разрешенные права доступа к данным для каждого пользователя или группы пользователей. Это обеспечивает более гранулированную защиту информации и предотвращает утечки данных.

Таким образом, современные технологии обеспечения безопасности в телекоммуникациях включают в себя широкий спектр мер для защиты информации от угроз и несанкционированного доступа.

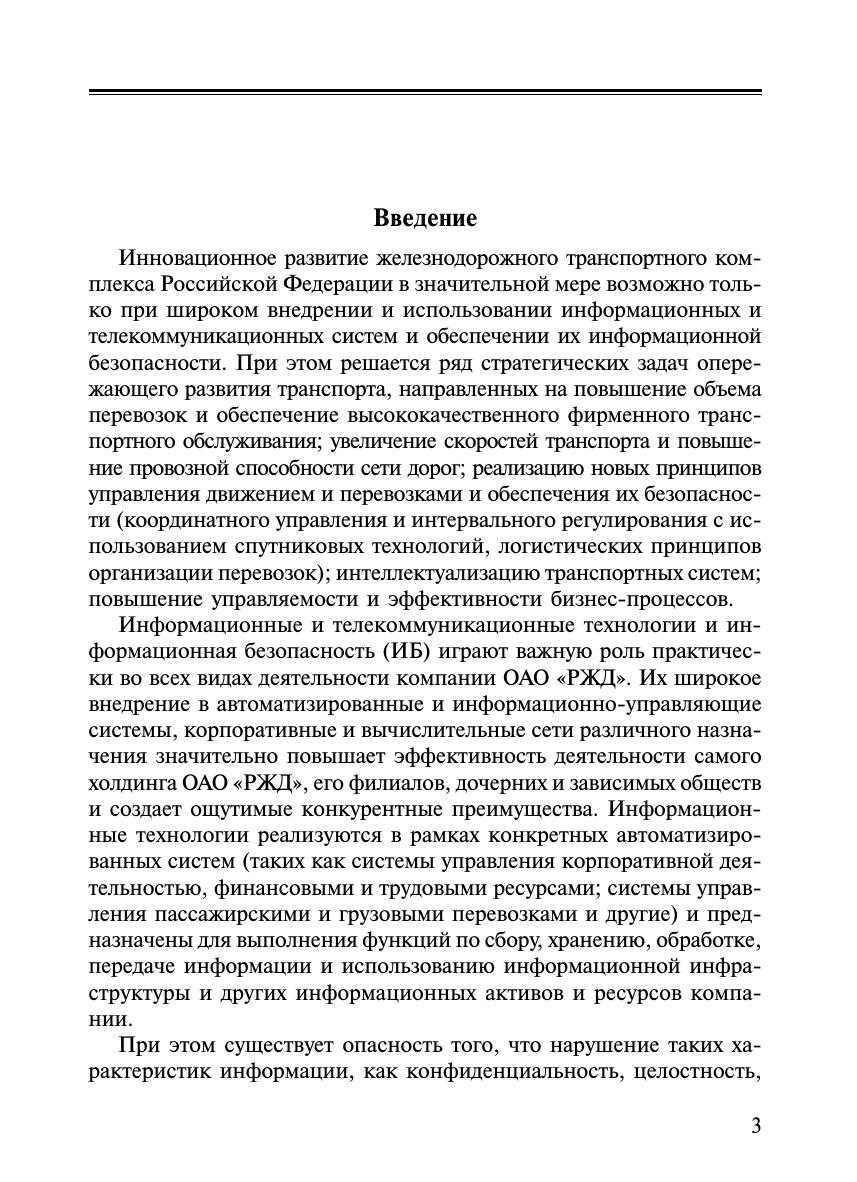

Оценка угроз и уязвимостей в телекоммуникационных сетях

Факты и числа

В современных сетях связи имеется большое количество уязвимостей, которые могут быть использованы злоумышленниками для перехвата информации. Например, перехватить связь пользователей можно путем изучения значимых чисел, основанных на логарифмах, либо при помощи атак на низких частотах. Однако основными угрозами являются атаки на уровне ключей шифрования, такие как слабые сертификаты или возможность подделки информации.

Основные методы защиты

Для обеспечения безопасности сетей связи необходимо использовать многоуровневую систему защиты, которая одновременно защищает данные на различных уровнях. Это позволяет предотвратить возможные атаки, такие как съем информации с дисках или испортить сообщение в процессе передачи. Системы шифрования и аутентификации играют ключевую роль в обеспечении безопасности информации.

Разработка стратегии защиты данных и коммуникаций

Состояние безопасности в сфере телекоммуникаций в настоящее время страдает от постоянных воздействий злоумышленников. Каждый передаваемый сигнал подвергается потенциальному риску быть перехваченным или измененным. Для обеспечения безопасности необходимо создание стратегии защиты данных и коммуникаций, которая бы одновременно обеспечивала конфиденциальность, целостность и доступность.

Программа защиты должна включать в себя использование шифрования информации. Шифрование позволяет защитить данные от несанкционированного доступа, так как даже при перехвате информации злоумышленнику будет сложно расшифровать данные без правильного ключа.

Для обеспечения безопасного доступа к данным необходимо использование методов аутентификации и контроля доступа. Это позволит регулировать права пользователей на доступ к различным объектам и управляющей информации.

Кроме того, важно использовать многоуровневую защиту на основе технического и программного обеспечения. Такой подход позволяет создать круговую оборону от различных угроз и уязвимостей.

Одним из ключевых моментов в области телекоммуникаций является разработка стратегии обеспечения безопасности для защиты данных и коммуникаций от внешних и внутренних угроз. Научная работа в данной области должна уделить особое внимание созданию программ обнаружения и реагирования на атаки, а также разработке протоколов шифрования и аутентификации для обеспечения безопасности при передаче данных в телекоммуникационных сетях.

Использование шифрования для обеспечения конфиденциальности

В зоне междугородной телефонной связи шифрование играет равно важную роль. Поскольку сеть междугородной телефонии часто подключена к различным устройствам и пользователям, целью шифрования является защита передаваемой информации от доступа несанкционированных лиц. Для этого используются различные методы и техники шифрования.

Методы шифрования

Шифрование может быть реализовано на различных уровнях инфраструктуры сети. Наиболее распространенными видами шифрования являются симметричное и асимметричное шифрование.

Симметричное шифрование предполагает использование одного и того же ключа как для шифрования, так и для расшифрования информации. Данный метод действует на одном уровне и обеспечивает быструю обработку данных. Однако, для того чтобы пользователь мог использовать шифрование на этом уровне, ему необходим доступ к ключу.

Асимметричное шифрование использует пару ключей: открытый и закрытый. Открытый ключ используется для шифрования данных, а закрытый — для их расшифровки. Данный метод действует на разных уровнях и является более сложным в реализации, но обеспечивает более высокий уровень защиты информации.

Для современных сетей и технологий широко используется шифрование, основанное на применении алгоритмов и технологий защиты информации. Шифрование может быть встроено в процесс передачи данных, используя различные методы и техники для обеспечения конфиденциальности данных.

Методы аутентификации и контроль доступа к данным

Одним из основных методов аутентификации является использование паролей, которые представляют собой комбинацию символов для идентификации пользователя. Однако пароли могут быть скомпрометированы, поэтому для обеспечения более надежной защиты данных используются дополнительные методы, такие как биометрическая аутентификация (например, сканер отпечатков пальцев).

Кроме того, для контроля доступа к данным используются различные программные и аппаратные средства – прошивки, программы-детекторы и другие. Техническими средствами обеспечивается автоматическая фильтрация и мониторинг сетевого трафика, что позволяет выявлять и предотвращать угрозы безопасности.

Для создания многоуровневой защиты часто применяются различные уровни доступа – от обычного пользователя до администратора. Каждый уровень имеет свои права доступа, что позволяет контролировать использование информации и предотвращать утечку данных.

Применение многоуровневой защиты на основе аппаратных и программных средств

В рамках многоуровневой защиты используются различные уровни защиты, включая аппаратные средства (например, файерволы, интегрированные сетевые устройства безопасности) и программные средства (криптографические алгоритмы, антивирусные программы, системы обнаружения вторжений).

Например, двупортовой файервол может обеспечить защиту сети от внешних угроз, контролируя трафик между внутренней и внешней сетью. Такое устройство имеет механизмы аутентификации, фильтрации пакетов и контроля доступа, что позволяет предотвращать несанкционированный доступ к данным и коммуникациям.

Для более надежной защиты конфиденциальной информации часто используются шифровальные алгоритмы и протоколы, обеспечивающие конфиденциальность данных при их передаче по сети. Также применяются механизмы криптографической защиты файлов и дисков, чтобы предотвратить доступ к защищаемой информации даже в случае физического доступа к устройству.

Эффективность многоуровневой защиты на современном этапе требует постоянного анализа угроз и уязвимостей в телекоммуникационных сетях, а также оперативного реагирования на изменения в угрозовом пейзаже. Только такой комплексный подход позволяет обеспечить высокую степень защиты от различных угроз и атак.

Научная конференция «Система контроля доступа к объектам информационной безопасности»

Научная конференция «Система контроля доступа к объектам информационной безопасности» состоялась 17 июня в помещениях университета. Всего приняло участие 37 ученых, изучающих проблемы защищенности современных информационных систем. Эта конференция находится под руководством Дмитрия Викторовича Кулешова, которого вы знаете из его научной работы в области дискретного контроля доступа к информационным ресурсам.

На конференции обсуждались ключевые темы, связанные с безопасностью в информационной сфере. Основы конференции были посвящены различным методам контроля доступа к объектам и средствам защиты информации. Дмитрий Викторович выступил с докладом о различных режимах контроля доступа, включая точка-точка и многоуровневый подход к безопасности информационных систем.

Одним из ключевых моментов, который можно найти в его научной работе, является использование дискретных ключей для обеспечения конфиденциальности данных. Автор подчеркнул, что система контроля доступа к информационным ресурсам может быть осуществлена только при наличии надежных ключей и средств авторизации.

Степень защищенности информационных систем становится все более актуальной в современном мире. Именно поэтому научная конференция VIII по контролю доступа к объектам информационной безопасности проводится ежегодно, чтобы обсудить основные направления развития в этой области.

На конференции были представлены различные аспекты контроля доступа к информационным ресурсам, включая методы аутентификации, используемые современными системами. Ученые подчеркнули важность эффективного контроля над доступом к информации, чтобы предотвратить случаи утечки данных и различные виды атак.

Дмитрий Викторович Кулешов выразил уверенность в том, что их исследования и разработки помогут улучшить системы контроля доступа и повысить уровень безопасности информационных ресурсов. Безопасность информации – это ключевой фактор в современном мире, а их работа посвящена именно этой проблеме.

Защита информации на маршрутизаторах

Эффективные методы защиты

Для обеспечения безопасности данных на маршрутизаторах требуется использовать шифрование информации при передаче через сеть. Это позволяет защитить данные от несанкционированного доступа и прослушивания. Также важно ограничить доступ к маршрутизаторам через аутентификацию пользователей и управление доступом.

Дополнительно, следует обратить внимание на обновление программного обеспечения маршрутизаторов на регулярной основе, так как производители выпускают патчи для закрытия уязвимостей. Кроме того, настройка правил безопасности в маршрутизаторе позволит ограничить доступ к управляющим интерфейсам и защитить от атак сети.

В случае возникновения инцидентов важно вести логгирование событий на маршрутизаторе, чтобы иметь информацию о действиях злоумышленников. Также рекомендуется проводить регулярные аудиты безопасности сети для выявления уязвимостей и их устранения.

Обеспечение безопасности на маршрутизаторах является ключевым моментом в защите информации в компьютерных сетях. Следование рекомендациям по безопасности и использование современных технических средств позволит минимизировать угрозы безопасности и обеспечить надежную защиту данных.

0 Комментариев